Что такое кибератака? Распространенные формы кибератак (какие бывают). Примеры в криптовалюте

Популярность DeFi на протяжении многих лет привлекала множество мошенников к осуществлению кибератак (Cyber Attack).

Давайте узнаем о кибератаках и распространенных формах кибератак на рынке криптовалют подробнее.

Что такое кибератака?

Кибератака — это использование технологий для проникновения, атаки или саботажа компьютерной системы, сети и данных отдельного лица/организации с целью причинения ущерба и кражи информации или присвоения собственности.

Кибератаки в сфере криптовалют часто нацелены на системы, блокчейны, dApps, протоколы с целью присвоения или саботажа. Злоумышленники используют инструменты и методы вторжения, требующие высокого уровня технических знаний.

Распространенные формы кибератак в Crypto

Фишинговые атаки

Фишинговые атаки довольно распространены на рынке криптовалют. По данным Cointelegraph, в 2023 году более 324 000 пользователей были обмануты в результате фишинговых атак, в результате чего убытки составили около 295 миллионов долларов США.

Наиболее популярные площадки для фишинговых атак на крипторынке — социальные сети: Telegram, X и Discord. Будьте очень осторожны при получении сообщений или звонков от незнакомцев, предлагающих вложить деньги или скачать файлы для просмотра.

Вредоносное ПО

Общая методика злоумышленников при использовании вредоносного ПО заключается в обмане пользователей и обходе мер безопасности. Затем они тайно устанавливают вредоносное ПО в систему или устройство без разрешения пользователя.

На рынке криптовалют злоумышленники чаще всего хотят обмануть жертв через платформу социальных сетей Telegram, контролирующую устройство жертвы.

Некоторые распространенные типы вредоносного ПО включают в себя:

- Программы-вымогатели: программы-вымогатели могут заблокировать ваш компьютер и потребовать выкуп за его разблокировку.

- Троян: тип вредоносного ПО, которое часто скрывается в виде вложения электронной почты или бесплатного скачивания, а затем заражает устройство пользователя.

- Шпионское ПО: позволяет злоумышленникам собирать информацию о компьютерной деятельности пользователей путем передачи данных с их жестких дисков. Шпионское ПО также может действовать как кейлоггер и делать снимки экрана конфиденциальных данных.

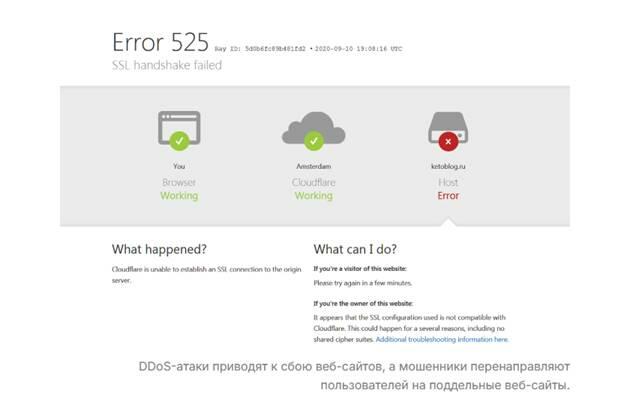

DDoS-атака — распределенный отказ в обслуживании

Распределенная атака типа «отказ в обслуживании» (DDoS) возникает, когда несколько скомпрометированных компьютерных систем атакуют такую цель, как сервер, веб-сайт или другой сетевой ресурс, вызывая отказ в обслуживании пользователей.

DDoS-атаки в криптовалюте чаще всего происходят при раздаче проекта. Хакерская группа атакует официальную домашнюю страницу проекта, чтобы вывести из строя этот сайт. Затем они создают поддельный веб-сайт проекта. Когда пользователи получают доступ к поддельному веб-сайту, их данные будут украдены.

Человек посередине (MITM)

В сфере криптографии атаки типа «человек посередине» (Man-in-the-Middle) часто направлены на кражу данных для входа, приватных ключей, парольных фраз или данных транзакций для соответствующих криптоактивов.

Злоумышленник тайно перехватывает и может изменить связь между двумя сторонами, при этом ни одна из сторон не узнает о присутствии злоумышленника.

Во Вьетнаме, когда общественные услуги Wi-Fi довольно популярны, пользователи часто подвергаются таким атакам при подключении.

Эксплойт-атака в DeFi

Атаки майнинга используют уязвимости в исходном коде, протоколах или смарт-контрактах протоколов DeFi для экспроприации пользовательских активов.

Распространенной формой является использование протоколов AMM для атаки на опережающих ботов, атак на MEV-ботов, атак на оракулов для манипулирования ценами.

Эксплойт нулевого дня

Злоумышленник использует необнаруженную или неисправленную уязвимость безопасности в программном обеспечении, оборудовании или системах. Фраза «нулевой день» подразумевает, что разработчик программного обеспечения или системный администратор не успел обнаружить и исправить уязвимость до того, как ею воспользуется злоумышленник.

Поскольку немедленной защиты нет, атаки нулевого дня могут нанести огромный ущерб до того, как уязвимость будет обнаружена и исправлена.

Cyber Attack Lifecycle - Жизненный цикл кибератак

Крупные кибератаки часто осуществляют хакеры из Китая, России, Северной Кореи, США... Они стали угрозой для многих стран и организаций по всему миру.

Понимание общего процесса кибератаки полезно как для пользователей, так и для организаций. Этапы часто включают в себя:

Шаг 1: Разведка (Исследование)

Злоумышленники часто начинают со сбора информации о своей цели, используя такие методы, как сканирование сети и сбор информации из общедоступных источников и социальных сетей.

Группа APT10 из Китая известна тем, что проводит тщательные исследования с целью поиска уязвимостей в целевых системах.

Шаг 2: Вепонизация

Собрав достаточно информации, злоумышленник создает инструменты атаки, такие как вредоносное ПО или код эксплойта, для атаки на обнаруженные уязвимости.

Они могут создавать сложные вредоносные программы, такие как трояны или программы-вымогатели, для использования на более позднем этапе.

В 2017 году Северную Корею обвинили в причастности к атаке программы-вымогателя WannaCry, шифровании данных сотен тысяч компьютеров по всему миру и требовании выкупа в биткойнах.

Шаг 3. Доставка (распространение)

Инструменты атаки развертываются на цели с помощью таких методов, как фишинговые электронные письма, поддельные веб-сайты или прямые атаки на сетевую систему. Фишинговые атаки — распространенный метод распространения вредоносного ПО в систему жертвы.

Шаг 4: Эксплуатация

После развертывания инструмента атаки злоумышленник использует уязвимости в целевой системе, чтобы получить контроль или установить вредоносное ПО.

В 2017 году Китай был обвинен в проведении атаки Equifax Breach, в результате которой была украдена личная информация около 147 миллионов американцев, включая финансовую информацию, имена, адреса и номера социального страхования.

Шаг 5: Установка

Вредоносный код устанавливается в целевую систему, что позволяет злоумышленнику сохранять долгосрочный доступ. Вредоносные программы, такие как трояны или руткиты, часто используются для создания бэкдоров в системе жертвы.

Шаг 6: Командование и контроль (C2)

Злоумышленник устанавливает канал связи между зараженной системой и сервером управления для отправки команд и получения данных. Это позволяет злоумышленникам удаленно контролировать действия в зараженной системе.

Шаг 7: Действия по целям (Атака цели)

Наконец, злоумышленники предпринимают действия для достижения своих целей, такие как кража данных, саботаж систем или требование выкупа.

Топ-3 крупнейших кибератак в истории криптовалют

Это лишь краткое содержание, прочитайте обо всех взломах криптовалютных бирж в истории:

Mt. Gox Hack (2014)

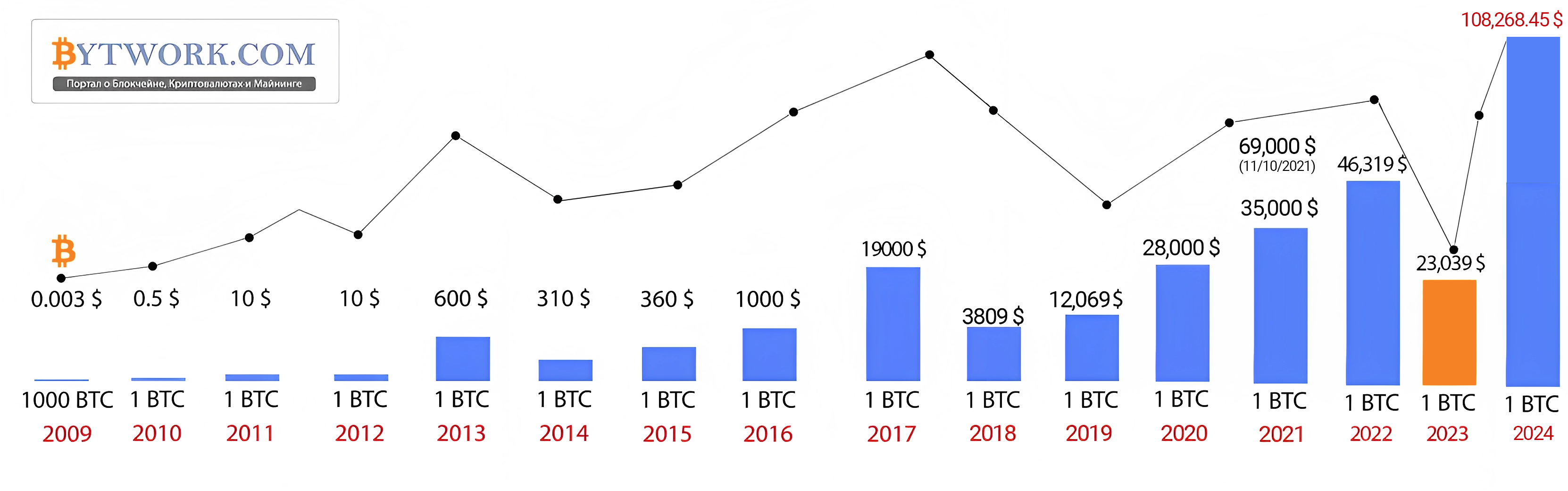

Mt. Gox, одна из крупнейших биткойн-бирж в мире, в 2014 году подверглась атаке и потеряла около 850 000 биткойнов (стоимостью около 450 миллионов долларов США на тот момент, но до десятков миллиардов долларов США в текущих ценах).

Атака привела к банкротству Mt. Gox: эта атака подорвала доверие пользователей к криптовалютным биржам. Это также привело к значительному падению стоимости Биткойна.

Взлом Coincheck (2018)

Coincheck, крупнейшая криптовалютная биржа в Японии, была взломана и потеряла около 523 миллионов токенов NEM (стоимостью на тот момент около 534 миллионов долларов США). Эта атака стала одной из крупнейших краж в истории криптовалют.

Coincheck пришлось выплатить компенсацию жертвам и усилить меры безопасности. Это событие также привело к тому, что Япония ужесточила регулирование и надзор за криптовалютными биржами.

Взлом Poly Network (2021)

Poly Network была взломана и потеряла около 610 миллионов долларов США в результате атаки, использовавшей уязвимость смарт-контракта. Это крупнейший взлом в истории DeFi.

Злоумышленник вернул большую часть средств после того, как инцидент стал достоянием общественности, но атака выявила серьезные угрозы безопасности в секторе DeFi и побудила проекты DeFi усилить меры безопасности.

Меры защиты от кибератак

Для обычных пользователей

Для обычных пользователей принятие мер самозащиты важно, чтобы избежать потерь от кибератак. Некоторые меры могут включать в себя:

- Регулярно обновляйте программное обеспечение. Убедитесь, что операционная система и приложения всегда обновляются с использованием последних обновлений безопасности.

- Используйте антивирусное ПО. Установите и регулярно обновляйте антивирусное программное обеспечение и брандмауэр.

- Двухфакторная аутентификация (2FA). Используйте двухфакторную аутентификацию для повышения безопасности ваших онлайн-аккаунтов.

- Регулярное резервное копирование данных. Выполняйте регулярное резервное копирование данных для обеспечения восстановления после атак.

Для компаний

В крупных организациях может проводиться моделирование кибератак в контролируемой среде для тестирования, оценки и улучшения возможностей безопасности организации.

Эти симуляции призваны помочь организациям понять слабые места их систем безопасности и подготовиться к эффективному реагированию на реальные угрозы.

Популярные формы моделирования кибератак: тестирование на проникновение (Penetration Testing), упражнения красной/синей команды, Tabletop Exercise, моделирование фишинга...

Моделирование кибератак — важная часть общей стратегии безопасности, помогающая организациям лучше подготовиться к кибератакам и минимизировать ущерб в случае их возникновения.