Общие методы социальной инженерии: что это такое? Как себя защитить

Методы социальной инженерии: краткое определение

Социальная инженерия - это искусство психологического манипулирования людьми, чтобы заполучить конфиденциальную информацию, доступ к ресурсам или деньги. В ход идут обман, подмена информации (голоса, изображений), поддельные сайты.

Такие атаки могут происходить через интернет, по телефону, в SMS-сообщениях или даже при личной встрече.

Некоторые хакеры полагаются на человеческие уязвимости, а не на технологические – в этой статье вы узнаете, как защитить себя от «социальной инженерии».

Методы социальной инженерии полагаются на человеческие уязвимости, а не на техническое мастерство потенциального хакера.

Социальная инженерия используется для получения несанкционированного доступа к конфиденциальным данным, криптовалютным кошелькам, учетным записям или для побуждения жертв загружать вредоносное ПО на компьютеры и сети для нанесения дальнейшего ущерба.

Список из 10 самых надежных и безопасных аппаратных кошельков

Кошельки для криптовалют: пошаговое руководство по безопасным кошелькам

К таким методам относятся фишинг, атаки на условиях «услуга за услугу» и т.п..

ИИ фишинг

Поддельные письма, смс, звонки и даже видеозвонки - все это уже реальность.

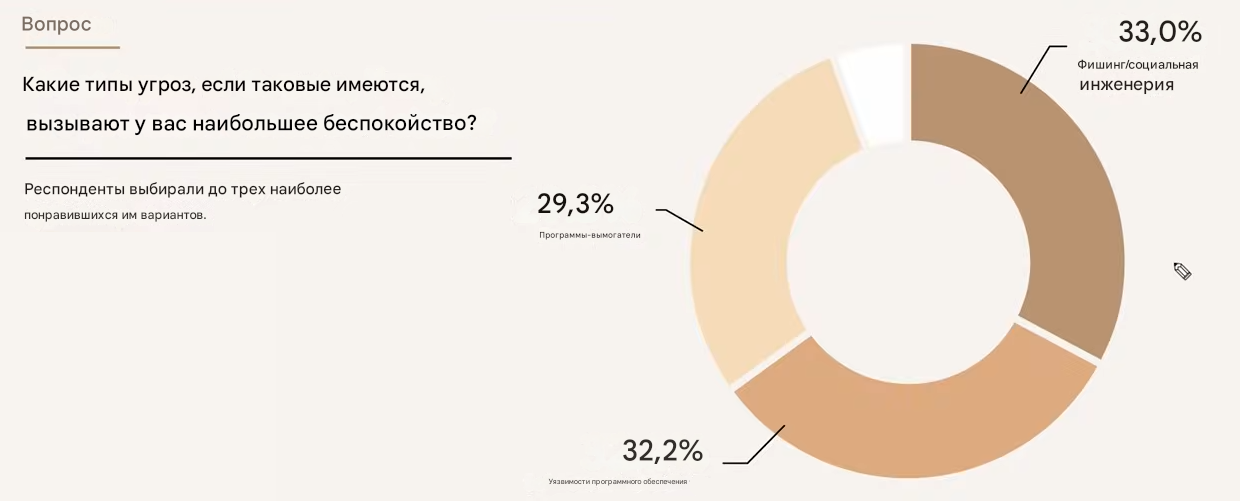

В отчете Bitdefender, 96% из 12 200 опрошенных IT-специалистов выразили тревогу по поводу влияния ИИ на киберугрозы.

Хакеры активно используют ИИ, и делают это с большой эффективностью. ИИ помогает автоматизировать и ускорять процессы, и не только в законных целях.

Раньше фишинг-письма можно было легко распознать по ошибкам, но теперь ИИ создает их безупречно. Каждый день отправляется 3,4 миллиарда фишинговых писем, что составляет 1,2% от всего мирового интернет-трафика.

Последствия фишинга

Если фишинговая атака на человека окажется успешной, последствия могут иметь довольно широкий резонанс, с угрожающей скоростью затрагивая других пользователей и соседние сети.

Кража денег, утечка финансовых данных, заражение устройства вредоносным ПО – вот последствия. Кроме того, существует риск утечки личной информации и кражи личности, что может сильно повредить репутации.

Для компаний последствия могут быть не менее разрушительными. Финансовые убытки, потеря конфиденциальной информации, взлом систем, сбои в работе онлайн-сервисов, ущерб репутации и даже штрафы за утечку данных.

Варианты фишинговых атак включают целевой фишинг (spear phishing), вишинг (vishing) и смишинг (smishing).

Так называемые «vishing атаки» используют голосовую связь, особенно решения для передачи голоса по Интернет-протоколу (VoIP), чтобы обманом заставить жертв позвонить и раскрыть личную информацию, такую как номер их кредитной карты или адрес для выставления счетов.

«Smishing-атаки» используют SMS или текстовые сообщения, чтобы перенаправить жертв на вредоносные сайты или обманом заставить их раскрыть конфиденциальную личную информацию.

Наживка: распространенный метод социальной инженерии

Атаки с наживкой часто используют жадность жертвы с обещанием быстрой выплаты. Например, злоумышленник может оставить зараженный USB в общественном месте, надеясь, что жертва может вставить его из любопытства и тем самым установить вредоносное ПО в свою систему.

Интернет-реклама может обмануть жертву, пообещав быструю выплату наличными в обмен на создание учетной записи с конфиденциальной личной информацией.

Одноранговые веб-сайты также подвергаются атакам с применением наживки. Обещание бесплатной загрузки фильмов или музыки может побудить некоторых пользователей ввести свою банковскую информацию.

Жертвы, которые вводят свою банковскую информацию на подобных сайтах ради обещания сделок, быстрой окупаемости инвестиций или бесплатных денежных призов, могут обнаружить, что их счета опустошены после того, как эта информация будет получена злоумышленниками.

Атака социальной инженерии Quid Pro Quo

Подобно схемам наживки, атаки типа «услуга за услугу» обычно предполагают мошеннический обмен.

Например, злоумышленник может пообещать вознаграждение или предложить участие в исследовании в обмен на данные компании. Мошенники также могут выдавать себя за внутренний IT-персонал, готовый помочь с проблемой или предложить защиту программного обеспечения в обмен на личную информацию или другие конфиденциальные данные.

Предлог: знакомый пример социальной инженерии

Предлог часто принимает форму злоумышленника, выдающего себя за доверенного лица.

Например, сотрудника банка или сотрудника правоохранительных органов. Затем злоумышленник получает личную информацию от жертвы, например, номер социального страхования, под предлогом проверки ее личности.

Один знакомый сценарий предлога может повлечь за собой сообщение из учетной записи друга в социальной сети, в котором говорится, что он в затруднительном положении и нуждается в немедленных средствах на случай чрезвычайной ситуации.

Мошенник также может заявить, что является представителем политической кампании или благотворительной организации, и попросить поддержки по делу.

Каждый из этих сценариев основан на той или иной форме психологической манипуляции, когда жертва заставляет поверить в то, что она выполняет свои обязанности или помогает нуждающемуся другу.

Вывод

Атаки с захватом или совмещением обычно включают физический доступ к зданию или закрытой зоне, которая содержит защищенную информацию.

Преступники могут просто следовать за кем-то, придерживая для них дверь открытой, минуя протоколы безопасности здания. По этой причине компании, ориентированные на безопасность, могут обучать своих сотрудников методам предотвращения атак в дополнение к другим методам социальной инженерии.

Независимо от того, работаете ли вы в банке или на криптовалютной бирже, или просто имеете учетную запись в банке или криптовалютной бирже, остерегайтесь атак социальной инженерии, которые могут поставить под угрозу ваши личные учетные записи.