Что такое «Человек посередине»? Кибератака «Атака посредника» (MITM). Как работает? Примеры

Понимание распространенных типов атак «Человек посередине» (Атака посредника / Man-in-the-Middle) и применение эффективных мер защиты чрезвычайно важно для защиты ваших цифровых активов.

Давайте узнаем о том, что такое атака «Человек посередине» в этой статье.

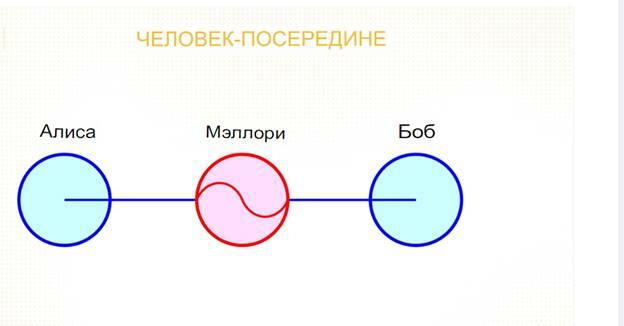

Что такое «Человек посередине» (MITM)?

«Человек посередине» (MITM) или атака по пути, представляет собой тип сетевой атаки, при которой злоумышленник тайно пересылает и, возможно, изменяет сообщения между двумя сторонами, заставляя их поверить, что они напрямую общаются друг с другом (не зная о взломе).

То есть, злоумышленник без ведома обоих людей вклинился между этими двумя сторонами.

MITM — одна из наиболее распространенных и опасных форм атак в сфере криптографии и компьютерной безопасности, которая может осуществляться как в проводных, так и в беспроводных сетях.

Этот метод часто используется для перехвата информации, влияния на транзакции и передачи данных в реальном времени.

Как работает атака «Человек посередине»?

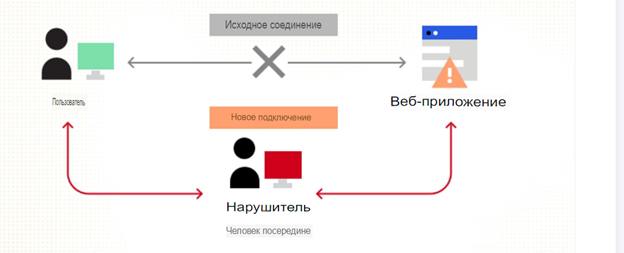

Типичным примером атаки MITM является активное подслушивание. В этом случае злоумышленник устанавливает независимые соединения с жертвами и передает между ними сообщения, заставляя их поверить, что они разговаривают друг с другом напрямую по частному соединению.

Злоумышленник оказывается между двумя сторонами (обычно компьютером и сервером), часто используя слабые места в сети, такие как подмена ARP или подмена DNS.

Важно понять, что приватное соединение здесь – это не обязательно просто общение двух пользователей. Это может быть взлом только Вас, где Вы обращаетесь к протоколам, веб-сайтам, приложениям и так далее.

Злоумышленник может подслушивать все коммуникации между двумя сторонами, собирая конфиденциальную информацию, такую как пароли, номера кредитных карт и личные данные.

Они также могут изменить содержание сообщений, которыми обмениваются две стороны.

Для этого злоумышленник должен иметь возможность перехватывать все соответствующие сообщения, передаваемые между двумя жертвами, и вставлять новые.

В некоторых случаях злоумышленники могут взломать зашифрованную связь, превратив зашифрованные данные в открытый текст, который они смогут прочитать и понять.

Например, злоумышленник, находящийся в радиусе действия незашифрованной точки доступа Wi-Fi, может легко встроить себя в середину и стать посредником.

Сценарии атак Человек посередине (MITM) на практике

Северокорейская хакерская группа Lazarus известна своими крупномасштабными кибератаками. Они совершили множество заметных атак, в том числе:

- Атака на банк Бангладеш: в феврале 2016 года группа Lazarus похитила 81 миллион долларов из Центрального банка Бангладеш, взломав систему SWIFT и отправив фальшивые сообщения о переводе денег

- Программа-вымогатель WannaCry: В 2017 году Lazarus распространила вредоносное ПО WannaCry, затронувшее сотни тысяч компьютеров по всему миру, включая Британскую национальную систему здравоохранения (NHS), причинив ущерб на миллионы долларов

- Атака на криптовалютные компании: Lazarus также атаковал несколько криптовалютных компаний, похитив миллионы долларов с криптовалютных бирж и используя вредоносные приложения для создания уязвимостей в системе жертвы

Некоторые другие атаки MITM:

- Equifax: В 2017 году Equifax подвергся атаке MITM, в результате которой были раскрыты данные 145,5 миллионов пользователей. Злоумышленник использовал поддельный веб-сайт и манипулировал сертификатами SSL, чтобы обмануть пользователей, тем самым собирая их конфиденциальную информацию.

- DSniff: это первый общедоступный инструмент, который выполняет MITM-атаки на SSL и SSHv1.

- Fiddler2: инструмент диагностики HTTP(S) для проверки и анализа сетевого трафика.

- АНБ выдает себя за Google: Агентство национальной безопасности США (АНБ) использовало MITM, чтобы выдать себя за Google и украсть данные.

- Вредоносное ПО Superfish: в 2014 году компания Lenovo выпустила компьютеры с программным обеспечением Superfish, которое позволяет вставлять рекламу на зашифрованные веб-сайты и менять SSL-сертификаты. Это приводит к тому, что информация о веб-доступе пользователей становится открытой и уязвимой для атак MITM.

- Forcepoint Content Gateway: используется для проверки и анализа SSL-трафика на прокси-серверах.

- Comcast: этот интернет-провайдер использовал MITM для вставки кода JavaScript на сторонние веб-сайты для отображения своей рекламы и уведомлений.

- Атаки MITM в Казахстане, 2015 г: Правительство Казахстана провело атаки MITM для мониторинга и контроля информации.

Распространенные типы атак MITM

Подмена ARP: злоумышленник отправляет в сеть поддельные сообщения ARP, обманным путем заставляя другие устройства отправлять данные через ПК злоумышленника.

Подмена DNS: злоумышленник меняет записи DNS, в результате чего пользователи посещают поддельный веб-сайт вместо настоящего.

Атаки на общедоступные сети Wi-Fi. Злоумышленники устанавливают поддельные точки доступа Wi-Fi или используют небезопасные точки доступа Wi-Fi.

Атаки Bluetooth: уязвимостями протокола Bluetooth для перехвата и манипулирования данными, передаваемыми между устройствами.

Подмена SSL/TLS. Злоумышленники используют поддельные сертификаты или используют уязвимости в протоколе SSL/TLS для перехвата и расшифровки передаваемых данных.

MITM на основе браузера: злоумышленники используют расширения или вредоносное ПО для перехвата и изменения данных браузера.

В приведенных выше формах обычным пользователям, не обладающим большими знаниями, связанными с безопасностью в мире Интернета вещей, необходимо быть особенно осторожными в случаях атак на публичные Wi-Fi.

В мире, где Wi-Fi является очень популярной и бесплатной услугой, пользователи часто субъективны при подключении к этому Wi-Fi. Это также одна из причин, почему мы иногда «не понимаем, почему личная информация раскрывается».

Как избежать MITM-атак на рынке криптовалют

Чтобы успешно атаковать MITM, злоумышленник должен достаточно хорошо выдать себя за обоих контактов, чтобы оправдать их ожидания.

Чтобы предотвратить эти атаки, большинство криптографических протоколов включают ту или иную форму аутентификации конечной точки.

Например, протокол TLS (Transport Layer Security) может аутентифицировать одну или обе стороны, используя центр сертификации, которому доверяют обе стороны.

Используйте HTTPS и TLS. Убедитесь, что ваши криптовалютные транзакции и сообщения зашифрованы с помощью HTTPS и TLS для защиты MITM.

Аутентификация сертификата. Всегда проверяйте сертификаты SSL/TLS веб-сайтов, которые вы посещаете, чтобы убедиться, что вы посещаете законный веб-сайт.

Избегайте использования небезопасного общедоступного Wi-Fi: злоумышленники могут легко выполнить MITM в незашифрованных сетях. Используйте VPN, если вам нужно подключиться к этим сетям.

Остерегайтесь поддельных приложений и веб-сайтов. Злоумышленники могут создавать поддельные веб-сайты и приложения, чтобы обманом заставить вас предоставить учетные данные для входа и другую конфиденциальную информацию.

Используйте VPN. VPN шифрует весь ваш сетевой трафик, делая его нечитаемым для злоумышленников, даже если они его перехватят. Использование VPN особенно важно при подключении к общедоступным сетям Wi-Fi.

Двухфакторная аутентификация (2FA). Используйте двухфакторную аутентификацию для своих онлайн-аккаунтов для дополнительной безопасности. Это поможет защитить вашу учетную запись, даже если ваши данные для входа будут украдены.

Атаки типа «человек посередине» представляют собой серьезную угрозу кибербезопасности, но, понимая, как они работают, и принимая соответствующие меры предосторожности, вы можете свести к минимуму риск стать жертвой.