Что такое Спуфинг? (Spoofing) Как обнаружить и предотвратить спуфинг атаки?

Формы спуфинга-атак становятся все более популярными. Так что же такое спуфинг? Узнайте о распространенных типах спуфинга и о том, как эффективно их избежать.

Что такое Спуфинг (Spoofing)?

Спуфинг (Spoofing) — это форма подделки, целью которой является обман системы или пользователей, заставляя их поверить в то, что информация поступает из надежного источника. Это общий термин в информационных технологиях и кибербезопасности.

Спуфинг может происходить в самых разных формах, включая подделку IP-адресов, электронных писем, DNS и многое другое.

4 распространенные формы спуфинга

Подмена IP-адреса

IP-спуфинг — это метод подмены IP-адресов, позволяющий скрыть личность злоумышленника или создать впечатление, что пакеты приходят из надежного источника.

Это распространенный метод атак типа «отказ в обслуживании» (DDoS) и атак «человек посередине».

Как определить IP-спуфинг:

- Проверьте журналы брандмауэра и маршрутизатора на наличие необычной активности. Например, большое количество пакетов, поступающих с одного и того же IP-адреса, но из разных географических мест, может быть признаком подмены IP-адреса.

- Используйте инструменты обнаружения сетевых атак (IDS/IPS) для выявления пакетов поддельного происхождения.

- Используйте инструмент анализа журналов, такой как Splunk или ELK Stack (Elasticsearch, Logstash, Kibana), для анализа и поиска подозрительных шаблонов в сетевых журналах.

Защита от подмены IP:

- Включите RPF на маршрутизаторе, чтобы предотвратить передачу пакетов с поддельными IP-адресами. RPF — это метод, с помощью которого маршрутизатор проверяет, соответствует ли обратный путь пакета его таблице маршрутизации. В противном случае пакет будет отброшен.

- Обновления программного обеспечения и встроенного ПО гарантируют, что все сетевые устройства, включая маршрутизаторы, коммутаторы и межсетевые экраны, всегда будут оснащены новейшими исправлениями безопасности.

- Используйте инструменты мониторинга сети, такие как Nagios, Zabbix или SolarWinds, для мониторинга сетевого трафика и обнаружения необычной активности.

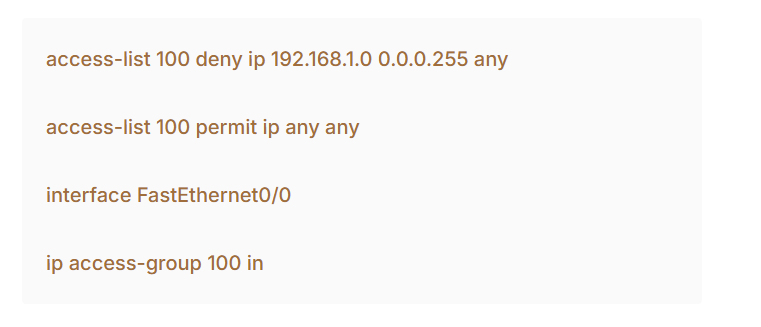

- Используйте списки ACL на маршрутизаторах и брандмауэрах для фильтрации и управления сетевым трафиком на основе IP-адресов источника и назначения.

Пример конфигурации ACL на маршрутизаторе Cisco:

Подмена электронной почты

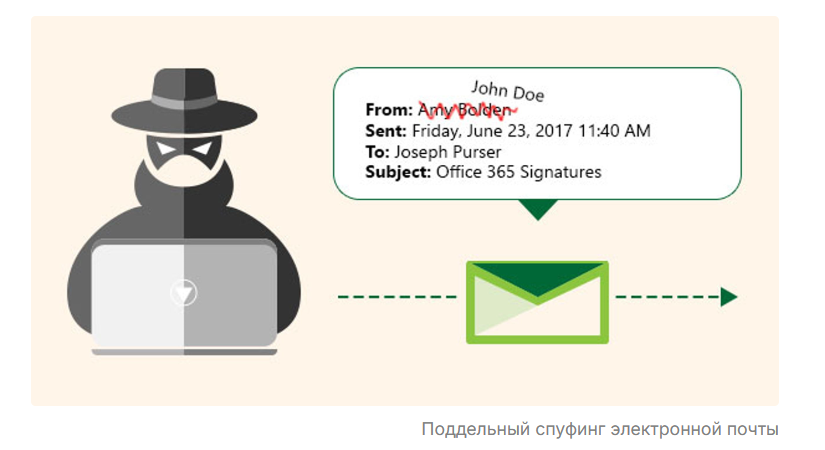

Подмена электронной почты — это подделка адреса электронной почты отправителя, чтобы заставить получателя поверить в то, что электронное письмо пришло из надежного источника.

Хакеры часто используют этот метод для отправки фишинговых писем, кражи личной информации или установки вредоносного ПО.

Признаки подделки электронной почты:

- Внимательно проверьте входящий адрес электронной почты, особенно имя домена. Например, вместо example@company.com можно использовать example@company.com

- Верным признаком подделки электронной почты является то, что доменное имя не соответствует организации, которую, как утверждается, представляет электронная почта. Внимательно проверьте часть адреса электронной почты после знака @

- Проверяйте содержимое электронной почты, избегайте перехода по ссылкам или загрузки вложений из писем неизвестного происхождения. Избегайте писем с подозрительными темами, например «Вы выиграли!» или «Важное уведомление от вашего банка»

- Заголовок электронного письма содержит подробную информацию о пути электронного письма от отправителя к получателю. Именно здесь часто упускаются из виду «подозрительные» детали

Предотвращение подделки электронной почты:

- Используйте фильтры электронной почты, чтобы блокировать электронные письма неизвестного происхождения.

- Инструменты аутентификации, такие как SPF (структура политики отправителей), DKIM (идентифицированная почта с помощью ключей домена) и DMARC (аутентификация, отчетность и соответствие сообщений на основе домена), для проверки подлинности электронной почты.

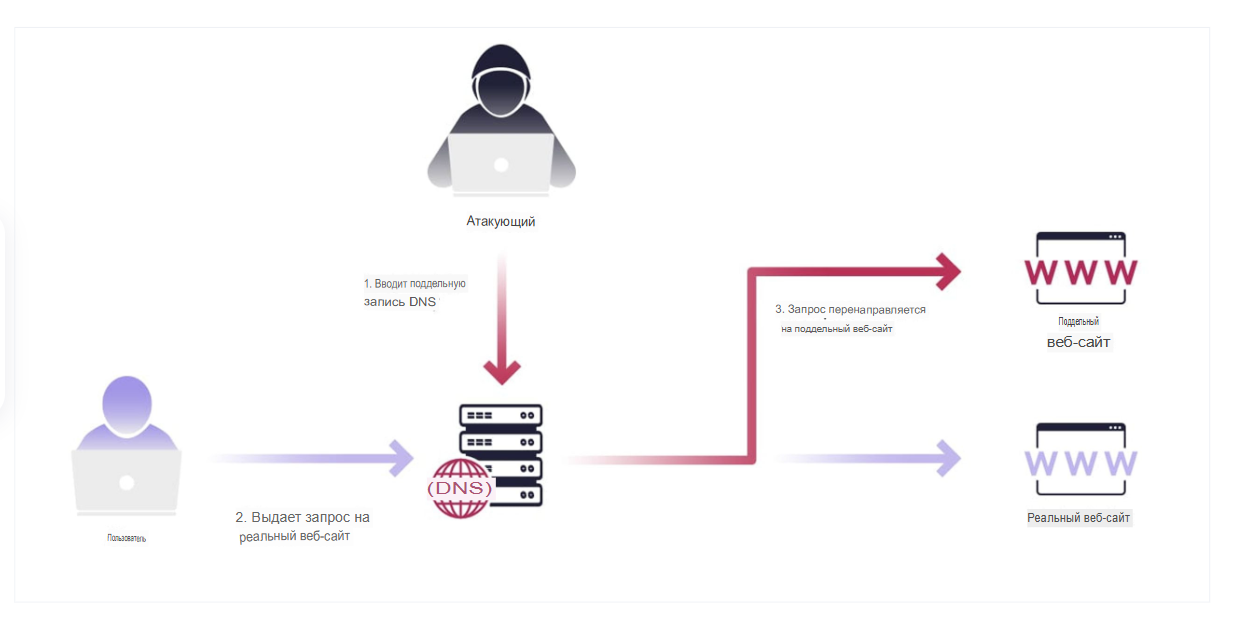

Подмена DNS

Подмена DNS, также известная как отравление кэша DNS, представляет собой подделку данных DNS с целью перенаправления пользователей на поддельные веб-сайты.

В результате пользователи могут быть обманом вынуждены посещать вредоносные веб-сайты, где их личная информация может быть украдена.

Обнаружение подмены DNS:

- Перед доступом проверьте IP-адрес веб-сайта.

- Используйте инструменты проверки DNS: DNSSEC Validator, dnstwist.

- Используйте инструменты мониторинга сети и анализируйте DNS-трафик.

- Используя инструмент командной строки (командная строка или терминал): выполните команду nslookup или dig»

- В Windows: откройте командную строку.

- В macOS/Linux: откройте терминал.

Предотвращение подмены DNS:

- Включите DNSSEC (расширения безопасности системы доменных имен) для защиты данных DNS: анализатор DNSSEC, DNSViz.

- Обновите системы DNS и сетевые устройства, чтобы устранить уязвимости безопасности.

- Используйте службы DNS от надежных поставщиков, таких как Google Public DNS, OpenDNS или Cloudflare DNS. Эти провайдеры часто применяют строгие меры безопасности против подмены DNS.

- Проверьте сертификат SSL/TLS веб-сайта. Законные веб-сайты часто используют сертификаты авторитетных центров сертификации.

Подмена номера телефона, отображаемого на устройстве приема звонков (Caller ID Spoofing)

Подмена идентификатора вызывающего абонента — это практика подделки телефонного номера, отображаемого на устройстве получателя вызова, заставляя его поверить, что звонок поступил от доверенного лица или организации.

Злоумышленники часто используют этот метод для фишинговых звонков с просьбой предоставить личную или финансовую информацию.

Обнаружение подмены идентификатора вызывающего абонента:

- Используйте приложение, чтобы заблокировать нежелательные вызовы и подтвердить номера телефонов.

- Прежде чем предоставлять какую-либо личную информацию, проверьте информацию о звонящем.

- Остерегайтесь звонков с просьбой сообщить личную, финансовую информацию или пароль. Законные организации обычно не запрашивают эту информацию по телефону.

- Звонки с просьбой о срочных действиях или угрозами заставить вас расстаться скакой-то информацией или деньгами могут быть признаком подделки идентификатора вызывающего абонента.

Предотвращение подмены идентификатора вызывающего абонента:

- Используйте веб-сайты или онлайн-сервисы, такие как Whitepages, Spokeo или Truecaller, для поиска информации о вызывающем номере телефона.

- Проверьте историю звонков, чтобы узнать, было ли несколько звонков с одного и того же номера телефона за короткий период времени. Это может указывать на спуфинговую активность.

- Будьте осторожны с звонками с международных номеров, которых вы не ожидаете. Злоумышленники часто используют международные телефонные номера для подмены идентификатора вызывающего абонента.

Примеры случаев спуфинга на практике

В последние годы киберпреступники использовали различные методы подделки для получения конфиденциальной информации от отдельных лиц и организаций, нацеливаясь даже на государственные учреждения.

Когда в марте 2020 года началась глобальная пандемия COVID-19, Всемирная организация здравоохранения (ВОЗ) стала объектом спуфинговой атаки.

Злоумышленники активировали вредоносный веб-сайт, копирующий внутреннюю систему электронной почты ВОЗ, чтобы украсть пароли сотрудников ВОЗ и собрать конфиденциальную информацию о пандемии, включая информацию о тестах, вакцинах и методах лечения.

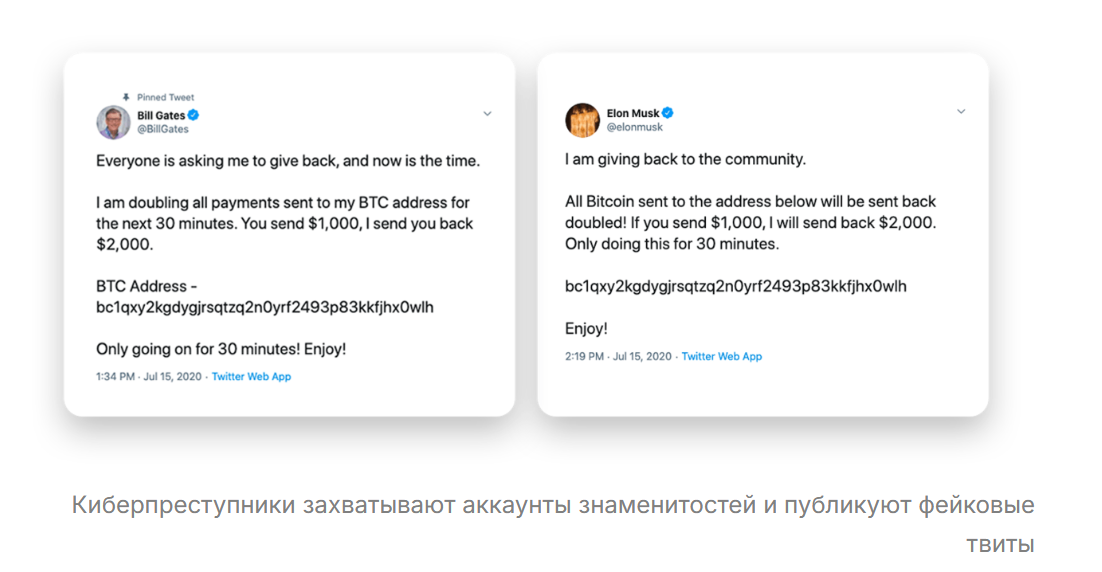

Злоумышленники использовали методы социальной инженерии в отношении сотрудника X и методы подделки, заработав более 100 000 долларов.

Эта атака вызвала дискуссии о собственных мерах безопасности платформы социальных сетей.