Что такое анализатор пакетов (Packet Sniffer)? Как работает? примеры

Что такое анализатор пакетов (Packet Sniffer)? Быстрый ответ

Ключевые выводы

- Анализ пакетов (Packet Sniffer) — это процесс захвата и анализа сетевого трафика, который может использоваться как для законного мониторинга сети, так и для вредоносных кибератак.

- Типы снифферов включают программные инструменты и аппаратные снифферы, которые представляют собой независимые устройства, отслеживающие сетевой трафик.

- К наиболее распространенным методам атак относятся атаки MITM, подмена ARP и подмена DNS.

- Меры предосторожности включают использование шифрования, защиту сетей с помощью межсетевых экранов и шифрования Wi-Fi, избегание использования общедоступных сетей Wi-Fi и мониторинг подозрительной сетевой активности.

Представьте, что вы отправляете другу письмо с конфиденциальной информацией. Вы запечатываете его в конверт и предполагаете, что его прочтёт только ваш друг.

Но по пути кто-то перехватывает письмо, вскрывает конверт, копирует содержимое, а затем снова запечатывает его перед отправкой по назначению. Письмо доходит до вашего друга, но теперь ваши конфиденциальные данные уже доступны неизвестному третьему лицу.

Хотя это может показаться пережитком прошлого, тот же принцип применим и к онлайн-общению. Каждый раз, когда вы отправляете сообщение онлайн, вводите данные для входа или совершаете онлайн-транзакцию, ваши данные передаются по сети небольшими пакетами.

К сожалению, киберпреступники и сетевые администраторы могут перехватывать и анализировать эти пакеты с помощью инструмента, называемого анализатором пакетов (Packet Sniffer). В результате миллионы серверов без надлежащей защиты могут оказаться под угрозой.

В этой статье мы рассмотрим, что такое анализатор пакетов, как работает анализ пакетов, его различные типы и как предотвратить атаки с использованием анализа пакетов.

Что такое анализ пакетов?

Анализ пакетов (Packet Sniffer) — это процесс мониторинга и перехвата пакетов данных, проходящих через сеть. Он позволяет отдельным лицам и организациям анализировать сетевой трафик для различных целей, включая устранение неполадок, мониторинг безопасности и кибератак.

Анализ пакетов может быть как легитимным, так и вредоносным. Сетевые администраторы обычно используют его для выявления проблем с производительностью и угроз безопасности.

С другой стороны, хакеры используют его для кражи конфиденциальных данных, таких как имена пользователей, пароли и финансовая информация.

С помощью анализа пакетов пользователи могут перехватывать сетевой трафик, собирая данные в необработанном виде. Это может быть информация из заголовков, адреса отправителя и получателя, а также данные о полезной нагрузке.

Наконец, в зависимости от уровня шифрования и безопасности, злоумышленники могут читать, изменять или манипулировать перехваченными пакетами.

Что такое Packet Sniffer?

Анализатор пакетов (также известный как анализатор протоколов) — это программное или аппаратное средство, используемое для перехвата и проверки пакетов данных, проходящих по сети. Существует два основных типа анализаторов пакетов:

- Программные снифферы пакетов: это программы, устанавливаемые на компьютеры для мониторинга сетевого трафика, например, Wireshark, tcpdump и Ettercap. Таким образом, программные снифферы пакетов используют сетевой интерфейс хост-устройства для перехвата трафика, часто требуя повышенных привилегий или настройки сети.

- Аппаратные снифферы пакетов: в отличие от своих программных аналогов, это физические устройства, размещаемые в сети для захвата и анализа трафика. Сетевые администраторы используют их для мониторинга производительности и аудита безопасности. В отличие от своих программных собратьев, аппаратные снифферы работают независимо, как специализированные устройства, не привязанные к конкретному компьютеру.

Анализаторы пакетов широко используются в кибербезопасности, устранении сетевых неполадок и криминалистических расследованиях. Однако в неумелых руках они становятся инструментами несанкционированной слежки и кражи данных.

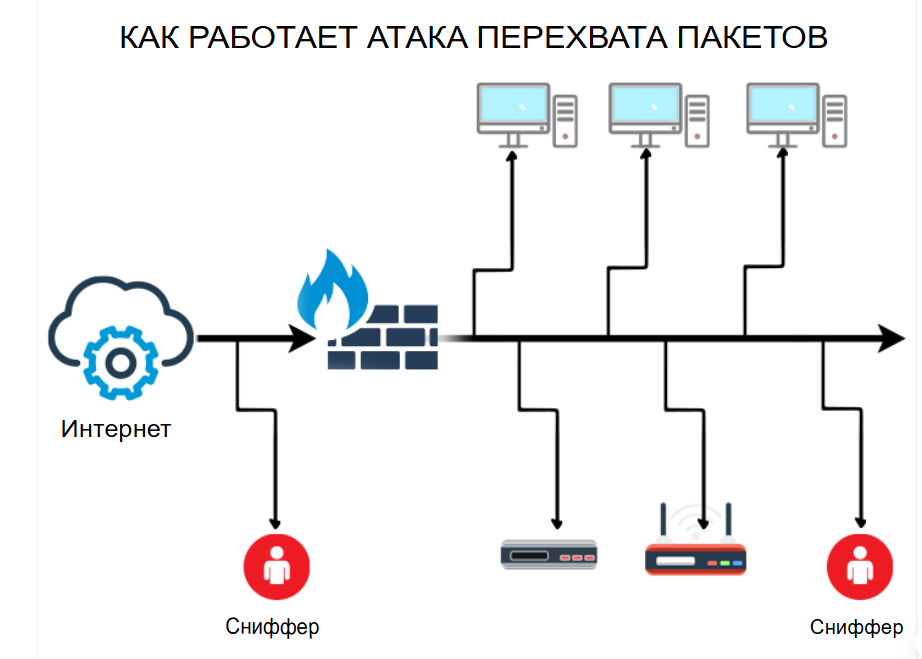

Как работает анализ пакетов?

Анализ пакетов основан на перехвате и анализе пакетов данных, передаваемых по сети. Когда устройство отправляет или получает данные, оно разбивает их на небольшие пакеты, каждый из которых содержит часть данных вместе с информацией о маршрутизации.

Анализатор пакетов собирает эти пакеты и восстанавливает их содержимое для анализа. Вот как работает этот процесс:

- Передача данных: когда вы отправляете электронное письмо или посещаете веб-сайт, ваше устройство разбивает данные на пакеты и отправляет их по сети.

- Захват пакетов: анализатор пакетов перехватывает эти пакеты, когда они проходят через сеть.

- Анализ пакетов: инструмент извлекает такие данные, как адреса источника и назначения, временные метки и полезную нагрузку данных.

- Реконструкция данных: если пакеты содержат незашифрованную информацию, сниффер может реконструировать полное сообщение или файл данных.

Если сетевой трафик не зашифрован, анализаторы пакетов могут перехватывать конфиденциальные данные, такие как учетные данные, личные сообщения и данные кредитной карты.

Пассивный и активный анализатор пакетов

В зависимости от типа анализатор пакетов делится на две категории:

- Пассивный анализатор пакетов: пассивный анализатор пакетов позволяет незаметно прослушивать сетевой трафик, не внося в него никаких изменений. Он полезен для мониторинга производительности, диагностики сетевых проблем и обнаружения угроз безопасности. Поскольку он позволяет только отслеживать данные, он более эффективен в сетях с концентраторами, где виден весь трафик. Хотя этот метод в основном используется администраторами, злоумышленники также могут использовать его для перехвата незашифрованных данных, таких как учётные данные.

- Активный анализатор пакетов: активный анализатор пакетов выходит за рамки простого прослушивания и манипулирует трафиком для перехвата, перенаправления или изменения данных. Кроме того, злоумышленники могут использовать такие методы, как подмена ARP или отравление DNS, для получения доступа к коммутируемым сетям. Это позволяет проводить атаки типа «человек посередине», перехват сеансов и кражу данных. Для предотвращения этого требуются зашифрованные соединения, безопасная аутентификация и инструменты сетевого мониторинга для обнаружения аномалий.

Методы анализа пакетов

Анализ пакетов может осуществляться с использованием различных методов, каждый из которых предназначен для перехвата, манипулирования или перенаправления сетевого трафика в целях мониторинга или злонамеренных действий.

Вот некоторые из наиболее распространённых методов:

1. Неразборчивый режим сниффинга

В стандартной сетевой конфигурации сетевая карта устройства обрабатывает только пакеты, адресованные именно ей. Однако в неразборчивом режиме сетевой интерфейс перехватывает все пакеты, проходящие через сеть, независимо от получателя.

Этот метод обычно используется администраторами для мониторинга и диагностики сети, но также может быть использован злоумышленниками для перехвата незашифрованных сообщений.

Хотя метод прослушивания в режиме «неразборчивый» эффективен в сетях с концентраторами, в коммутируемых сетях он менее эффективен, если для перенаправления трафика не используются дополнительные методы, такие как подмена ARP-пакетов.

2. Атаки «Человек посередине» (MITM)

Атаки типа «человек посередине» происходят, когда злоумышленник располагается между двумя взаимодействующими сторонами, чтобы перехватывать, изменять или передавать данные без их ведома.

Это позволяет злоумышленнику красть конфиденциальную информацию, внедрять вредоносный контент или манипулировать коммуникациями в режиме реального времени.

Атаки типа «человек посередине» (MITM) могут осуществляться различными способами, включая подмену ARP, подмену DNS или использование мошеннических точек доступа Wi-Fi. Зашифрованные соединения, такие как HTTPS и VPN, играют ключевую роль в противодействии этим атакам, поскольку они предотвращают несанкционированный доступ к передаваемым данным.

3. ARP-спуфинг

Спуфинг протокола разрешения адресов (ARP) — это метод, при котором злоумышленник отправляет в сеть поддельные ARP-сообщения, чтобы связать свой MAC-адрес с IP-адресом другого устройства. Это заставляет другие сетевые устройства отправлять трафик, предназначенный для легитимного устройства, злоумышленнику.

Спуфинг ARP обычно используется в атаках типа «человек посередине» (MITM) для перехвата или манипулирования сетевым трафиком. Поскольку протокол ARP не имеет встроенной аутентификации, он уязвим для спуфинга, если не принять меры противодействия.

4. DNS-спуфинг

DNS- спуфинг, также известный как отравление DNS-кэша, заключается в изменении ответов DNS для перенаправления пользователей на мошеннические веб-сайты вместо легитимных.

Злоумышленники добиваются этого, повреждая записи DNS-кэша на устройстве пользователя или DNS-сервере сети, заставляя пользователей неосознанно подключаться к фишинговым сайтам, имитирующим доверенные веб-сайты.

Этот метод широко используется для кражи учётных данных, распространения вредоносного ПО и проведения масштабных кибератак. Меры безопасности DNS, такие как DNSSEC (расширения безопасности системы доменных имён) и шифрование DNS (DoH или DoT), помогают предотвратить эти атаки, гарантируя подлинность ответов DNS.

Различные типы атак с перехватом пакетов

Анализатор пакетов — мощный инструмент, который при неправильном использовании может привести к серьёзным нарушениям безопасности.

Злоумышленники используют методы анализа пакетов для перехвата конфиденциальных данных, манипулирования сетевым трафиком и использования уязвимостей в различных целях:

1. Кража учетных данных

Злоумышленники используют снифферы для кражи имен пользователей, паролей и токенов аутентификации, тем самым ставя под угрозу личные и деловые учетные записи.

2. Корпоративный шпионаж

Злоумышленники перехватывают конфиденциальные сообщения и коммерческие тайны, чтобы получить конкурентное преимущество.

3. Финансовое мошенничество

Хакеры атакуют банковские транзакции, чтобы украсть данные кредитных карт и учетные данные для онлайн-банкинга.

4. Внедрение вредоносного ПО

Киберпреступники внедряют вредоносные пакеты в сетевой трафик, заражая устройства вредоносным ПО или программами-вымогателями.

Как предотвратить перехват пакетов в вашей сети

Для защиты вашей сети от перехвата пакетов требуется сочетание передовых методов безопасности и протоколов шифрования. Выполните следующие шаги для повышения уровня безопасности:

1. Используйте шифрование

Шифруйте сетевой трафик с помощью SSL/TLS (для веб-сайтов), VPN и сквозного шифрования для приложений обмена сообщениями, чтобы предотвратить перехват данных.

2. Защитите свою сеть

Вы можете повысить безопасность своей сети следующими способами:

- Использование брандмауэров для фильтрации несанкционированного трафика.

- Включение фильтрации MAC-адресов для блокировки неизвестных устройств.

- Внедрение безопасного шифрования Wi-Fi (WPA3 или WPA2).

3. Избегайте общественного Wi-Fi

Общедоступные сети Wi-Fi крайне уязвимы к перехвату пакетов. Используйте VPN для доступа к конфиденциальным данным в общедоступных сетях.

4. Мониторинг сетевого трафика

Регулярно проверяйте сетевые журналы и схемы трафика с помощью систем обнаружения вторжений (IDS) для выявления несанкционированной активности сниффинга.

5. Используйте средства защиты от перехвата данных

Некоторые инструменты кибербезопасности способны обнаруживать в сети снифферы, работающие в неразборчивом режиме, предупреждая администраторов о потенциальных угрозах.

Заключительные мысли

Анализатор пакетов — мощный, но неоднозначный инструмент в сфере сетевых технологий и кибербезопасности. Он помогает сетевым администраторам и экспертам по безопасности отслеживать и диагностировать проблемы в сети, но также представляет серьёзную угрозу, когда используется киберпреступниками для шпионажа и кражи данных.

Наконец, чтобы защитить себя от атак с перехватом пакетов, всегда шифруйте конфиденциальные данные, используйте безопасные сети и будьте бдительны в отношении подозрительной сетевой активности.